Au cours d'une vérification de routine l'équipe de Sucuri a détecté une vulnérabilité critique dans l'extension VirtueMart qui pourrait être utilisée par un utilisateur malveillant afin d'obtenir facilement les privilèges de super-administrateur d'un site web.

Au cours d'une vérification de routine l'équipe de Sucuri a détecté une vulnérabilité critique dans l'extension VirtueMart qui pourrait être utilisée par un utilisateur malveillant afin d'obtenir facilement les privilèges de super-administrateur d'un site web.

En effet avec un accès super-administrateur, l'attaquant pourrait prendre le contrôle total d'un site et de sa base de données. Le bug a été découvert la semaine dernière et a immédiatement été corrigé par l'équipe VirtueMart.

Nous vous conseillons d'installer rapidement la dernière mise à jour disponible sur le site de l'éditeur (dernière version en date au 11/09/2014 : 2.6.10c).

Editeur : Virtuemart

Source : Sucuri.net

Et voilà le résultat : un triste constat sur la communication

12 septembre 2014

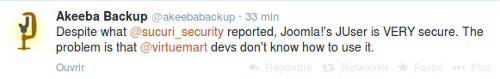

Sucuri avait initialement publié les détails techniques sur la vulnérabilité, mais les a enlevés à la demande du VirtueMart, car le problème pourrait également affecter (selon l'éditeur) d'autres extensions. La réaction sur les réseaux sociaux ne s'est pas fait attendre avec une levée de bouclier sur la communication de l'équipe de VirtueMart, ses commentaires et affirmations.

%20|%20Twitter%20-%20Mozilla%20Firefox_002.jpeg)

La dernière en date à l'heure où je propose cette mise à jour :

VirtueMart a publié ce jour : Security release of vm2.6.10 and vm2.9.9 pour s'en expliquer, à savoir si elle va convaincre je pense que oui mais le mal est déjà fait et c'est encore l'image de notre CMS qui va en prendre un coup.

Communiquer en public oui mais pas comme cela !